„Ihr verliert kein Wort über den W3LL Club!“

Die kriminelle Laufbahn von W3LL kann bis ins Jahr 2017 zurückverfolgt werden, als der W3LL SMTP Sender – ein maßgeschneidertes Tool für Massen-Spam – auf den Markt kam. Daraufhin entwickelte und vermarktete W3LL die eigene Version eines Phishing-Kits zum Angriff auf Microsoft-365-Geschäftskonten. Die wachsende Beliebtheit des praktischen Werkzeugs veranlasste den Bedrohungsakteur dazu, einen verdeckten englischsprachigen Untergrund-Store zu eröffnen. Der W3LL Store nahm 2018 seinen Betrieb auf. Im Laufe der Zeit entwickelte sich die Plattform zu einem vollständigen BEC-Ökosystem, das eine breite Palette an Phishing-Diensten für Cyberkriminelle aller Art anbot – von personalisierten Phishing-Tools bis hin zu Zusatzartikeln wie Mailing-Listen und Zugängen zu kompromittierten Servern.

Der W3LL Store bietet „Kundensupport“ über ein Ticketsystem und einen Live-Webchat. Cyberkriminelle, die nicht über die erforderlichen Kenntnisse zur Nutzung der Tools verfügen, können auf Video-Tutorials zurückgreifen. Der W3LL Store verfügt über ein eigenes Bonusprogramm für Empfehlungen (mit einer Vermittlungsprovision von 10 %). Auch Drittanbieter können eigene Produkte über die Plattform vermarkten, hierfür erhält W3LL eine Provision von 30%.

Derzeit hat der W3LL Store über 500 aktive Benutzer. Um Kunde im W3LL Store zu werden, müssen Neueinsteiger von bestehenden Mitgliedern empfohlen werden. Neue Benutzer haben drei Tage Zeit, um eine Einzahlung auf ihr Konto vorzunehmen, andernfalls wird ihr Konto deaktiviert. Der Entwickler bewirbt den W3LL Store nicht und bittet seine Kunden, keine Informationen darüber online zu verbreiten. Group-IB hat über 3.800 Artikel identifiziert, die über den Marktplatz zwischen Oktober 2022 und Juli 2023 verkauft wurden. Aktuell stehen über 12.000 Artikel zum Verkauf. Der Umsatz des W3LL-Stores in den letzten zehn Monaten wurde auf 500.000 US-Dollar geschätzt.

Offenlegung der W3LL-Infrastruktur

W3LLs wichtigstes Werkzeug, das W3LL Panel, kann als eines der fortschrittlichsten Phishing-Kits seiner Klasse betrachtet werden und verfügt über Adversary-in-the-Middle-Funktionalitäten (AitM), API, Quellcode-Schutz und andere einzigartige Merkmale. Das W3LL Panel setzt nicht auf eine Vielzahl von gefälschten Seiten und wurde speziell dafür entwickelt, Microsoft-365-Konten zu kompromittieren. Trotzdem gewann das Phishing-Kit aufgrund seiner hohen Effizienz das Vertrauen eines kleinen Kreises von BEC-Kriminellen. W3LL bietet das Phishing-Kit mit einem dreimonatigen Abo zum Preis von 500 US-Dollar an, pro Folgemonat werden zusätzlich jeweils 150 US-Dollar verlangt. Jedes Exemplar des W3LL-Panels muss über den Token-basierten Aktivierungsmechanismus aktiviert werden, was verhindert, dass das Kit weiterverkauft oder der Quellcode gestohlen wird.

Zusätzlich zum W3LL-Panel-Phishing-Kit bot Stand August 2023 der Store 16 weitere vollständig personalisierte Tools an, die nahtlos miteinander kompatibel sind und zusammen eine komplette Infrastruktur für BEC-Angriffe abbilden. Diese Tools umfassen SMTP-Sender (PunnySender und W3LL Sender), einen bösartigen Link-Stager (W3LL Redirect), einen Schwachstellen-Scanner (OKELO), ein automatisiertes Werkzeug zur Kontoidentifizierung (CONTOOL), Aufklärungs-Tools und vieles mehr. Alle Artikel sind auf Lizenzbasis erhältlich und kosten zwischen 50 und 350 US-Dollar pro Monat. Darüber hinaus aktualisiert W3LL seine Tools regelmäßig, fügt neue Funktionen hinzu, verbessert die Anti-Erkennungsmechanismen und erstellt neue. Das verdeutlicht, wie wichtig es ist, mit den jüngsten Änderungen ihrer TTPs (Techniken, Taktiken und Prozeduren) auf dem Laufenden zu bleiben.

Phishing W3LL: Die Geografie der Aktivitäten

Die mit W3LL-Tools durchgeführten Phishing-Kampagnen sind äußerst überzeugend und umfassen in der Regel mehrere von W3LL entwickelte Instrumente, die nahezu die gesamte Architektur von BEC-Angriffen abdecken und gleichzeitig ein hohes Maß an Automatisierung und Skalierbarkeit bieten. Nach der Kompromittierung eines Ziels gehen die Bedrohungsakteure zur Phase der Kontoidentifizierung über und können anschließend Datendiebstahl, Betrug mit gefälschten Rechnungen, Identitätsmissbrauch des Kontoinhabers oder Verteilung von Malware unter Verwendung des kompromittierten E-Mail-Kontos begehen. Die Konsequenzen für ein Unternehmen, das einen BEC-Angriff erlitten hat, können über direkte finanzielle Verluste (die von Tausenden bis zu Millionen von US-Dollar hoch sein können) bis zu Datenlecks, Rufschädigung, Schadenersatzansprüchen und sogar Klagen gehen.

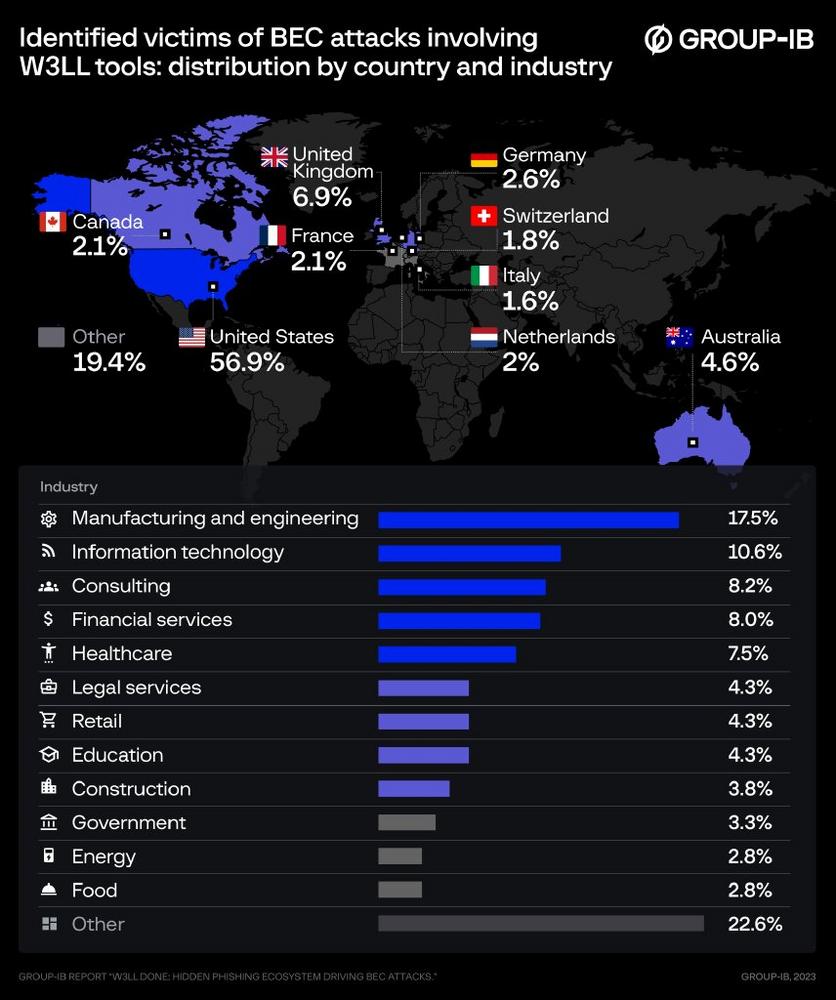

Die Forscher von Group-IB identifizierten in den letzten 10 Monaten fast 850 eindeutige Phishing-Webseiten, die dem W3LL Panel zugeordnet werden können. Durch die Analyse von Telegramm-Gruppen und -Chats, die von W3LL kontrolliert werden, sowie der Infrastruktur im Zusammenhang mit den W3LL-Phishing-Kampagnen stellten die Forscher von Group-IB ebenfalls fest, dass im gleichen Zeitraum BEC-Bedrohungsakteure, die W3LL-Tools einsetzten, mindestens 56.000 Microsoft-365-Geschäftskonten angriffen. Über 8.000 (ca. 14,3%) davon wurden letztendlich kompromittiert. Die tatsächliche Anzahl der Opfer und die tatsächlichen Auswirkungen könnten erheblich höher sein. W3LL-Tools sind darauf ausgelegt, Unternehmen unabhängig von ihrer Herkunft ins Visier zu nehmen, aber die meisten identifizierten Ziele sind Organisationen in den USA, Großbritannien, Australien und Europa (Deutschland, Frankreich, Italien, Schweiz, Niederlande). Die am häufigsten angegriffenen Branchen, wie von Group-IB erkannt, sind Fertigung, IT, Finanzdienstleistungen, Beratung, Gesundheitswesen und juristische Dienstleistungen.

„Was den W3LL Store und seine Produkte wirklich von anderen Untergrund-Marktplätzen abhebt, ist die Tatsache, dass W3LL nicht nur einen Store geschaffen hat, sondern ein komplexes Phishing-Ökosystem mit einem vollständig kompatiblen maßgeschneiderten Werkzeugset, das nahezu die gesamte Kill Chain von BEC-Angriffen abbildet und von Cyberkriminellen aller technischen Kompetenzstufen eingesetzt werden kann“, sagt Camill Cebulla, Vertriebsleiter Europa bei Group-IB. „Die wachsende Nachfrage nach Phishing-Tools hat einen florierenden Untergrundmarkt generiert, der eine steigende Anzahl von Anbietern anzieht. Dieser Wettbewerb treibt kontinuierliche Innovation bei Phishing-Entwicklern an, die die Effizienz der jeweiligen bösartigen Werkzeuge durch neue Funktionen und Ansätze für kriminelle Operationen steigern wollen.“

Der neue Bericht von Group-IB ist hier zum Download verfügbar. Der Bericht enthält eine Liste von Indikatoren für Kompromittierung (IOCs) sowie YARA-Regeln, die zur Suche und Erkennung von W3LL Panel-Phishing-Seiten verwendet werden können.

Group-IB mit Hauptsitz in Singapur ist einer der führenden Anbieter von Lösungen zur Aufdeckung und Verhinderung von Cyberangriffen, zur Identifizierung von Online-Betrug, zur Untersuchung von Hightech-Verbrechen und zum Schutz von geistigem Eigentum. Die Threat-Intelligence- und Forschungszentren des Unternehmens befinden sich im Nahen Osten (Dubai), im asiatisch-pazifischen Raum (Singapur) und in Europa (Amsterdam).

Die Unified-Risk-Plattform von Group-IB ist ein Ökosystem von Lösungen, das das Bedrohungsprofil eines jeden Unternehmens identifiziert und über eine einzige Schnittstelle in Echtzeit maßgeschneiderte Abwehrmaßnahmen anbietet. Die Unified-Risk-Plattform bietet eine vollständige Abdeckung der Cyberabwehrkette. Zu den Produkten und Dienstleistungen von Group-IB, die in der Unified-Risk-Plattform zusammengefasst sind, gehören Group-IB Threat Intelligence, Managed XDR, Digital Risk Protection, Fraud Protection, Attack, Surface Management, Business Email Protection, Audit & Consulting, Education & Training, Digital Forensics & Incident Response, Managed Detection & Response und Cyber-Investigations. Das Threat-Intelligence-System von Group-IB wurde von Gartner, Forrester und IDC als eines der besten seiner Klasse bezeichnet. Group-IBs Managed XDR, das für die proaktive Suche und den Schutz gegen komplexe und bisher unbekannte Cyberbedrohungen entwickelt wurde, ist von KuppingerCole Analysts AG, der führenden europäischen Analystenagentur, als eine der marktführenden Lösungen in der Kategorie „Network Detection and Response“ anerkannt worden. Group-IB selbst ist als Product- und Innovation-Leader ausgezeichnet worden. Gartner hat die Firma als repräsentativen Anbieter im Bereich Online-Fraud-Detection für ihre Fraud Protection ausgezeichnet. Darüber hinaus erhielt Group-IB den Innovation Excellence Award von Frost & Sullivan für Digital Risk Protection (DRP). Dabei handelt es sich um eine KI-gesteuerte Plattform zur Identifizierung und Minderung digitaler Risiken und zur Abwehr von Angriffen durch Markenmissbrauch, die auf patentierte Technologien des Unternehmens fußt. Die technologische Führungsposition sowie die Forschungs- und Entwicklungskapazitäten von Group-IB basieren auf der 19-jährigen praktischen Erfahrung der Firma bei weltweiten Ermittlungen gegen die Cyberkriminalität und auf mehr als 70.000 Stunden Incident-Response. Diese wurden in deren führenden DFIR-Labor (Digital Forensics & Incident Response), in der Investigativ-Abteilung für Hightech-Kriminalität und in dem rund um die Uhr besetzten CERT-GIB gesammelt.

Group-IB ist ein aktiver Partner bei weltweiten Ermittlungen, die von internationalen Strafverfolgungsorganisationen wie Europol und Interpol geleitet werden. Group-IB ist auch Mitglied der Beratungsgruppe für Internetsicherheit des Europäischen Zentrums für Cyberkriminalität (EC3) von Europol, die gegründet wurde, um eine engere Zusammenarbeit zwischen Europol und seinen führenden Partnern außerhalb der Strafverfolgung zu fördern.

Die Erfahrung von Group-IB in den Bereichen Threat-Hunting und Cyber-Intelligence wurde in einem Ökosystem hoch entwickelter Software- und Hardware-Lösungen zur Überwachung, Identifizierung und Verhinderung von Cyberangriffen zusammengefasst. Das Unternehmen hat es sich zur Aufgabe gemacht, seine Kunden jeden Tag im Cyberspace zu schützen, indem es innovative Lösungen sowie Dienstleistungen entwickelt und einsetzt.

Weitere Informationen unter: www.group-ib.com

https://www.group-ib.com/blog

Group-IB

Prinsengracht 919

NL1017KD Amsterdam

Telefon: +31 (20) 22690-90

http://www.group-ib.com/

Presse

E-Mail: press@sabcommunications.net

![]()